Una delle necessità più comuni per le azienda multisede è quella di poter essere interconnesse tra loro in modo sicuro creando un’unica grande rete condivisa su cui scambiare i dati in modo dinamico.

Per fare questo deve essere strutturata quella che si chiama VPN LAN to LAN.

Un metodo semplice e sicuro che Timenet riesce a fornire “chiavi in mano”.

Partiamo dalle basi: quando si può parlare di VPN LAN to LAN?

Per poter parlare di VPN LAN to LAN si deve verificare la situazione in cui, i due punti messi in comunicazione, vedano a loro volta connessi più utenti.

Quello delle aziende multisede è il caso più concreto. Due Edifici, anche ai due estremi della penisola, con Due reti distinte messe in comunicazione tra loro.

Questo tipo di configurazione si sintetizza come una connessione “molti a molti” e trova il suo contrario nelle connessioni “molti a uno”

Il contrario: HOST to LAN

La VPN HOST to LAN vede più apparati singoli connettersi a un “concentratore”.

Per fare un esempio pratico, è il tipo di connessione che si instaura quando degli agenti di vendita sul territorio si collegano da remoto alla sede centrale per accedere ai servizi e ai documenti.

Proprio da questo uso prende il suo nome comune di VPN roadwarrior. I guerrieri su strada si connettono alla base per accedere ai dati.

Vista così prende toni un po’ fantasy ma mi sembrava più chiaro 🙂

Cosa serve per strutturare una VPN LAN to LAN

Non serve poi molto, ad eccezion fatta per l’esperienza. Sì, era ironico 🙂

Il punto è che tecnicamente qualunque router compatibile con la tecnologia può essere usato per aprire quello che si chiama un “tunnel VPN”.

Questo nome perché è proprio come aprire un tunnel all’interno di internet, separato dalla rete globale.

Il punto è che di protocolli per configurare una VPN ce ne sono a decine, ognuno con funzionalità specifiche. La parte complessa è definire quelli da usare in base alle esigenze del Cliente in termini di sicurezza, gestione dei dati e crittografia.

Se non ho bisogno di sicurezza a livelli avanzati userò una “pptp”.

Da precisare che è un approccio datato e diventa poco intelligente usarlo ai giorni d’oggi, visto il grande aumento di violazioni informatiche, la sicurezza è da mettere al primo posto.

Se ho bisogno di crittografare solo la parte di autenticazione userò una “ipsec con protocollo AH”.

Se voglio anche i dati crittografati e magari usare uno standard moderno e molto più sicuro userò “ipsec ike2”.

Insomma, questo è decisamente il punto in cui si comprende che è bene lasciare la cosa in mano ai professionisti se ci teniamo alla sicurezza.

Quando la VPN LAN to LAN diventa indispensabile.

Può sembrare banale ma immaginate un’azienda crescere nel tempo. Nasce con un solo componente, magari un libero professionista e si espande a una persona per volta.

Poi si espande sul territorio e le persone iniziano a collaborare da altre regioni. A loro volta, i professionisti distanti allargano la loro sede.

Probabilmente il Cliente potrebbe essere trascinato dalla crescita e moltiplicare le VPN HOST to LAN.

Ad un certo punto, la marea di connessioni che si vanno creando, diventano ingestibili ed è necessario passare a una VPN LAN to LAN se ci teniamo alla stabilità della nostra rete.

MPLS o OVER INTERNET, quale VPN?

Una volta non c’era altro modo di instaurare una VPN LAN to LAN se non con il metodo MPLS. Molti Operatori di fatto continuano a farlo anche oggi.

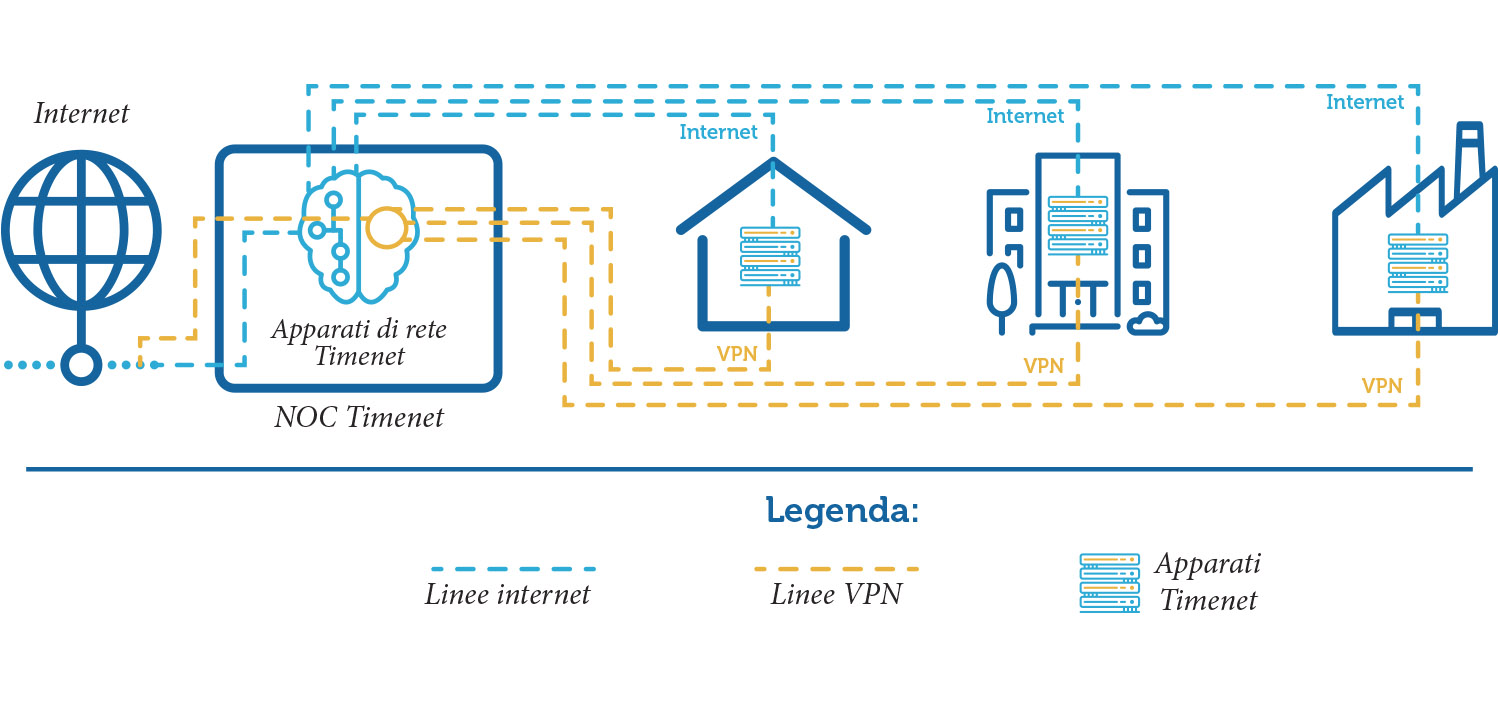

Uno degli aspetti principali è che, con una VPN MPLS si è costretti a legarsi a un singolo Operatore.

Sarà l’Operatore a fornire la connettività internet e a collegare le sedi tra loro attraverso la sua rete privata grazie ai protocolli MPLS.

In questa configurazione solitamente solo la sede centrale ha una connessione Internet e le sedi satellite sono costrette ad appoggiarsi ad essa per accedere al web.

Capite che c’è una forte rigidità e dipendenza in questo tipo di VPN LAN to LAN.

Una rete VPN MPLS ha il pro di non essere in contatto con il mondo Internet ed è quindi sicura per definizione. Questa sicurezza presunta però fa sì che non sia prevista la crittografia dei dati.

Da precisare: se Internet cade nella sede centrale, le altre cadono con lei.

La VPN OVER INTERNET è molto più nuova come tecnologia, più flessibile e, neanche a dirlo, prevede la crittografia dei dati.

Ogni sede è pienamente indipendente per quanto riguarda la connettività, potrebbero anche affidarsi a fornitori diversi.

Ogni sede, attraverso il Firewall, accede a internet e si collega tramite un tunnel VPN alle altre sedi, solo quando è necessario.

Quindi la connessione VPN si genera dinamicamente solo nel momento in cui vengono scambiati i dati, che come già detto sono crittografati.

A cosa dobbiamo stare attenti pensando a una VPN LAN to LAN

In primis dobbiamo stare attenti quando si dimensionano le connessioni Internet.

I requisiti della VPN LAN to LAN devono essere compatibili con la capacità delle connettività sulla quale transita la stessa VPN.

Detto semplicemente, se ho la necessità di trasferire regolarmente file di grandi dimensioni da una sede all’altra, mi troverò in difficoltà se la VPN LAN to LAN viene instaurata tra due ADSL 7Mega.

Importantissimo che tra le varie sedi duplicate non ci siano subnet duplicate.

In questo modo non si riescono a identificare le varie sedi in modo univoco creando gravi problemi di connessione.

Nel caso le sedi da connettere tra loro fossero 3 o più, è importante capire qual è la topologia più adatta: magliata o a stella.

Ma questo è un argomento che merita un approfondimento più tecnico e accurato.

Decisamente si merita un articolo dedicato e quindi il consiglio è di seguire le future pubblicazioni 🙂

Ancora meglio se decidete di contattarci e approfondire di persona, così riuscirete a capire veramente cosa fa al caso vostro.